Sebbene gli attacchi informatici sempre più frequenti abbiano messo la cybersecurity al centro dell’attenzione delle PMI, molte di esse non sono ancora consapevoli dell’entità delle minacce che si trovano ad affrontare, né dispongono delle risorse per intervenire in modo efficace.

Non basta presidiare un singolo punto di accesso, le PMI devono comprendere la portata della superficie di attacco per proteggere davvero le proprie risorse. In qualità di MSP, sei in una posizione unica per fornire questa conoscenza.

In un contesto di crescente consapevolezza dei rischi informatici e di pressioni per conformarsi ai relativi requisiti assicurativi, puoi renderti presto conto che i tuoi clienti sono alla ricerca di supporto. Introducendo la scansione continua, il vulnerability assessment proattivo e il supporto per uniformarsi ai requisiti di conformità, un MSP è in grado di soddisfare le esigenze dei clienti attuali e di conquistare di nuovi.

Le statistiche dimostrano che le PMI sono vulnerabili agli attacchi

A differenza delle grandi aziende che dedicano interi reparti alla cybersecurity, le PMI gestiscono la cybersecurity come fosse una priorità tra le tante. Questa dinamica le rende particolarmente vulnerabili agli attacchi e le statistiche lo dimostrano:

- 61% – PMI che sono state oggetto di un attacco informatico nel 2021

- 42% – maggiore probabilità di hackeraggio rispetto alle grandi aziende

- 350% – il maggior numero di attacchi di social engineering subiti dalle PMI rispetto alle aziende più grandi

- 46% – percentuale di violazioni informatiche che colpiscono aziende con meno di 1.000 dipendenti

- 82% – percentuale di violazioni che coinvolgono un elemento umano, sia esso il furto di credenziali, il phishing o semplicemente un errore

- 70% – percentuale degli incidenti di sicurezza che derivano da attacchi ad applicazioni web

- 30% – percentuale di attacchi ad applicazioni web che hanno sfruttato una vulnerabilità

- 87% – percentuale di PMI che dispongono di dati personali che potrebbero essere compromessi

- 2,5 milioni di euro – costo medio di un data breach per le PMI

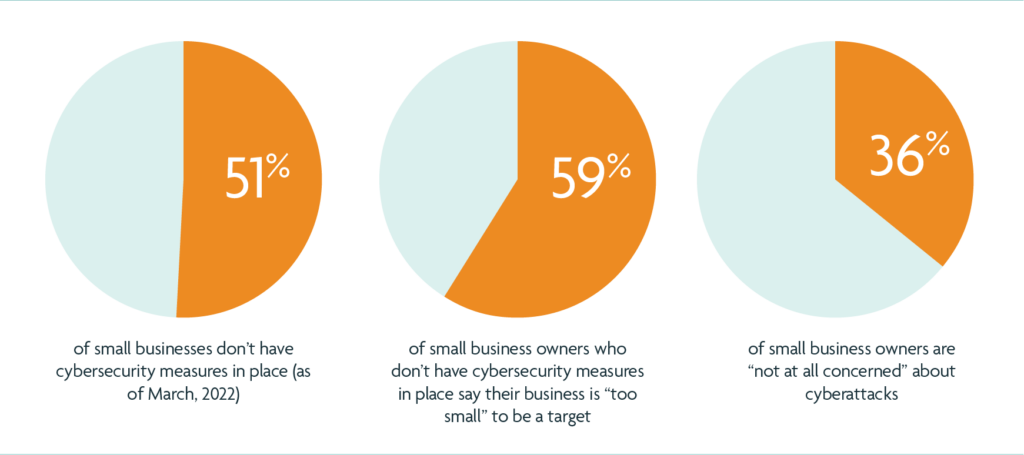

Queste statistiche sono particolarmente utili alla luce dei risultati di un recente sondaggio condotto da Digital.com su 1.250 aziende con meno di 500 dipendenti:

- Il 51% delle PMI non dispone di misure di sicurezza informatica.

- Il 59% dei titolari di PMI che non dispongono di misure di cybersecurity afferma che la propria azienda è “troppo piccola” per essere un bersaglio

- Il 36% dei titolari di PMI non è “per nulla preoccupato” dai cyberattacchi

La minaccia incombente non può essere ignorata

Gli esperti di cybersecurity sostengono che la mancanza di preparazione delle PMI sia il loro “tallone d’Achille”. Oltre all’impatto potenzialmente devastante di un attacco informatico sull’azienda stessa, che va dalle spese legali ai danni alla reputazione, esso può avere impatto su tutta la catena di fornitura. Infatti, gli hacker prendono di mira le PMI come punto di ingresso per violare le aziende più grandi, aumentando le minacce che le PMI devono affrontare.

L’aumento del lavoro da remoto ha ulteriormente complicato il compito delle PMI, che hanno risorse limitate, ampliando la superficie di attacco ben oltre le reti degli uffici. Indipendentemente dalle dimensioni dell’azienda, gli hacker sfruttano in genere quattro percorsi chiave per accedere alla rete: credenziali, phishing, botnet e vulnerabilità, e nessuna azienda è al sicuro senza un piano per gestirle tutte.

Credenziali

Gli attacchi basati sulle credenziali sono un metodo comune che spesso prevede il furto o l’indovinare le credenziali di accesso di un utente legittimo. Una volta in possesso di queste credenziali, l’aggressore può aggirare le misure di sicurezza e accedere a dati sensibili, manipolare i sistemi o addirittura distribuire malware. Credential stuffing, phishing, keylogging, attacchi man-in-the-middle e brute force sono tutti esempi di questo tipo di attacco.

Phishing

Gli attacchi di phishing sono una minaccia diffusa e persistente grazie alla loro semplicità ed efficacia. Lo scopo principale è quello di ingannare il destinatario facendogli credere che il messaggio sia qualcosa che desidera o di cui ha bisogno, come una richiesta della banca o una nota di un collega, e di cliccare su un link o scaricare un allegato.

Botnet

Una botnet è un insieme di dispositivi connessi a Internet, che possono includere computer, server, dispositivi mobili e IoT, infettati e controllati da un malware comune. I dispositivi sono compromessi e controllati da un aggressore remoto, spesso all’insaputa dei proprietari. Questa rete di dispositivi dirottati viene utilizzata per eseguire attività coordinate. La pericolosità delle botnet risiede nella loro capacità di sfruttare la potenza collettiva di numerosi dispositivi, consentendo di eseguire attacchi su larga scala.

Sfruttamento delle vulnerabilità

Lo sfruttamento delle vulnerabilità rappresenta oggi il 7% di tutte le violazioni della sicurezza, numeri raddoppiati rispetto all’anno precedente, con un forte aumento legato alle applicazioni web.

Ad esempio, un hacker potrebbe utilizzare una vulnerabilità in un’applicazione web per iniettare codice dannoso (SQL injection), consentendo di accedere, modificare o eliminare i dati nel database. In alternativa, potrebbe sfruttare una vulnerabilità di buffer overflow in un sistema operativo o in un’applicazione, causando il crash del sistema o consentendo all’hacker di eseguire il proprio codice.

Il metodo usato dagli hacker è una sorta di “funnel”: prima effettuano una scansione degli IP e delle porte aperte, quindi passano alla ricerca di servizi specifici e alla verifica di vulnerabilità note (CVE), prima di tentare l’esecuzione di codice remoto (RCE) per ottenere l’accesso al sistema.

La strada da percorrere

Gli MSP possono aiutare i loro clienti a costruire la resilienza informatica in un contesto in cui gli attacchi informatici sono sempre più sofisticati. Che siano all’oscuro del livello di minaccia o che non dispongano delle competenze necessarie per implementare una strategia di cybersecurity, hai l’opportunità di posizionare la tua azienda come un partner fidato a cui appoggiarsi in un periodo complicato.

Con una piattaforma di cybersecurity dotata di tutto ciò che serve per identificare le vulnerabilità e rendere prioritaria la loro correzione, puoi fornire un servizio migliore ai clienti e dare un boost al tuo business.